Уязвимая розница:

новые киберугрозы требуют новых инструментов защиты

Уязвимая розница:

новые киберугрозы требуют новых инструментов защиты

Об основных киберугрозах, подстерегающих интернет-ритейлеров, и о способах защиты от них рассказывает Рами Мулейс, менеджер по продвижению продукта PT Application Inspector компании Positive Technologies

Сегодня собственные интернет-магазины запускают даже продуктовые сети, а для продавцов электроники и бытовой техники онлайн-продажи – ключевой инструмент увеличения прибыли: например, у британского магазина Currys число посетителей сайта в дни «Черной пятницы» достигало 400 тысяч человек в час, а 11 ноября (т.н. «День холостяка», отмечаемый в Китае) удерживает за собой статус дня самых крупных продаж в мире – в прошлом году в этот день только Alibaba продала на 14,3 млрд долл. В этом же году ей удалось побить собственный рекорд – объем продаж составил 18 млрд долларов, и только за первые 15 часов выручка составила 91,2 млрд юаней (13,3 млрд долл.).

Распределенные сетевые ритейлеры все активнее используют интернет-сервисы, решая задачи автоматизации торговли и управления складом, взаимодействия с поставщиками и партнерами. Это в свою очередь расширяет и спектр угроз: все чаще торговые сети оказываются объектами кибератак – злоумышленники блокируют интернет-магазины, похищают персональные и платежные данные покупателей, завлекают клиентов на поддельные копии официальных сайтов. Киберпреступники применяют многоступенчатые, медленные атаки малого объема, так называемые Low and Slow, задействуют ботнеты и социальную инженерию, но главной лазейкой в сеть современного магазина по-прежнему остаются уязвимости веб-приложений. Это подтверждает и собственная статистика компании Positive Technologies:

в ходе работ по анализу защищенности нескольких сотен веб-приложений, проведенных в 2015 году, было выявлено, что недостатками среднего уровня риска обладают все исследованные приложения, а 70% из них имеют критически опасные уязвимости. И в течение последних трех лет доля систем, подверженных недостаткам высокой степени риска, постепенно повышалась.

Распределенные сетевые ритейлеры все активнее используют интернет-сервисы, решая задачи автоматизации торговли и управления складом, взаимодействия с поставщиками и партнерами. Это в свою очередь расширяет и спектр угроз: все чаще торговые сети оказываются объектами кибератак – злоумышленники блокируют интернет-магазины, похищают персональные и платежные данные покупателей, завлекают клиентов на поддельные копии официальных сайтов. Киберпреступники применяют многоступенчатые, медленные атаки малого объема, так называемые Low and Slow, задействуют ботнеты и социальную инженерию, но главной лазейкой в сеть современного магазина по-прежнему остаются уязвимости веб-приложений. Это подтверждает и собственная статистика компании Positive Technologies:

в ходе работ по анализу защищенности нескольких сотен веб-приложений, проведенных в 2015 году, было выявлено, что недостатками среднего уровня риска обладают все исследованные приложения, а 70% из них имеют критически опасные уязвимости. И в течение последних трех лет доля систем, подверженных недостаткам высокой степени риска, постепенно повышалась.

Утечки данных

Если говорить о рисках, первой на ум приходит, конечно же, угроза утечки данных. Некоторые эксперты отмечают, что до 50% утечек данных банковских карт на сегодняшний день происходит именно у ритейлеров. Собственные исследования компании Positive Technologies показывают, что уязвимостями, чреватыми утечкой данных, обладает каждое второе веб-приложение. Наиболее показательный случай произошел пару лет назад, когда преступники заразили кассовые компьютеры Target, работавшие на устаревших версиях Windows. Добраться до POS-терминалов нападавшим помог уязвимый веб-сервис, который позволял загружать не только легитимные документы, но и любые исполняемые файлы. В результате всего в течение 19 дней были украдены реквизиты 40 млн банковских карт и персональные данные 70 млн клиентов торговой сети.

Даже банальная кража электронных адресов покупателей может привести как минимум к целевой рассылке фишинговых писем, замаскированных под предложения от ритейлера. В письме будет описана на удивление выгодная акция, указаны фамилия и имя покупателя, а если злоумышленник использует спуфинг, то и адрес фальшивого сайта будет совпадать с настоящим. Злоумышленник может предложить покупателю ввести номер платежной карты и CVV код для приобретения несуществующего товара, или заразить компьютер через одну из распространенных уязвимостей.

Даже банальная кража электронных адресов покупателей может привести как минимум к целевой рассылке фишинговых писем, замаскированных под предложения от ритейлера. В письме будет описана на удивление выгодная акция, указаны фамилия и имя покупателя, а если злоумышленник использует спуфинг, то и адрес фальшивого сайта будет совпадать с настоящим. Злоумышленник может предложить покупателю ввести номер платежной карты и CVV код для приобретения несуществующего товара, или заразить компьютер через одну из распространенных уязвимостей.

DDoS-атаки

Еще один популярный сценарий для шантажа и недобросовестной конкуренции – пресловутые DDoS-атаки. Если злоумышленники заблокируют сайт тяжелыми запросами накануне глобальной распродажи, покупатели могут и не вернуться к такому продавцу. Нередко мощный DDoS служит и «дымовой завесой» перед крупным взломом.

Неменьшей степенью разрушительного воздействия обладает и разновидность DDoS-атак, направленная на операторов, которая заключается в массовом заражении компьютеров. Это один из способов создания «зомби-сетей», которые могут использоваться для атак на интернет-магазины. Например, по заказу конкурента или с целью вымогательства боты оформят множество заказов и полностью заблокируют работу операторов call-центра.

Неменьшей степенью разрушительного воздействия обладает и разновидность DDoS-атак, направленная на операторов, которая заключается в массовом заражении компьютеров. Это один из способов создания «зомби-сетей», которые могут использоваться для атак на интернет-магазины. Например, по заказу конкурента или с целью вымогательства боты оформят множество заказов и полностью заблокируют работу операторов call-центра.

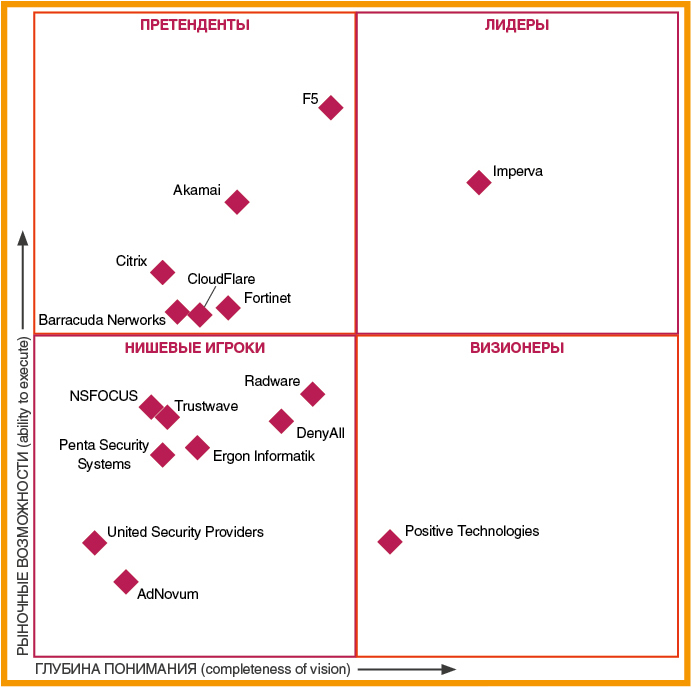

PT Application Firewall сертифицирован ФСТЭК России, входит в реестр отечественного ПО, а также второй год подряд получает признание от международного аналитического агентства Gartner (www.ptsecurity.com/ru-ru/about/news/87333/): вектор развития технологий и способ ность внедрять их в продукт позволили компании второй раз подряд стать «визионером» рейтинга (в этом году единственным)

Украденные бонусы

Собственные исследования компании Positive Technologies показывают, что уязвимостями, чреватыми утечкой данных, обладает каждое второе приложение

Начисление баллов покупателей на свои карты – популярный среди недобросовестных сотрудников способ хищения. Хакеры тоже присматриваются к картам ритейлеров. В прошлом году, например, атаке подверглись участники программы лояльности «Аэрофлот Бонус»: злоумышленники пытались списать их мили. Кроме того, злоумышленники нередко воруют купоны на скидку, пользуясь уязвимостями сайтов ритейлеров. Купон уже принадлежит покупателю, который его выиграл, купил или заслужил постоянными покупками, – и вместо повышения лояльности продавец получает обиженного покупателя. Еще один пример (уже этого года) – Fix Price, который в результате атаки был вынужден и вовсе приостановить свою бонусную программу: всего за 3 месяца злоумышленниками было взломано 30 тыс. аккаунтов.

Отдельная проблема – платные услуги контент-провайдеров, сотрудничающих с сотовыми операторами. В некоторых случаях методы увеличения числа подписчиков совершенно незаконны: злоумышленники взламывают личные кабинеты, применяют социальную инженерию, кликджекинг и прочие мошеннические техники.

Отдельная проблема – платные услуги контент-провайдеров, сотрудничающих с сотовыми операторами. В некоторых случаях методы увеличения числа подписчиков совершенно незаконны: злоумышленники взламывают личные кабинеты, применяют социальную инженерию, кликджекинг и прочие мошеннические техники.

Стратегия и практика защиты

Традиционные средства защиты – межсетевые экраны, системы предотвращения вторжений, next-generation firewalls и т. п. – не способны решать эти задачи. Интерактивность веб-технологий и разнообразие проблем информационной безопасности требуют новых подходов. Для борьбы с веб-угрозами был разработан новый класс продуктов – Web Application Firewall (WAF), защитные экраны уровня приложений, осуществляющие передачу данных через HTTP и HTTPS.

К этому классу относится и PT Application Firewall компании Positive Technologies, предназначенный для выявления и блокирования современных атак на веб-порталы, ERP-системы, мобильные и облачные приложения, финансовые онлайн-сервисы и промышленные системы управления. PT Application Firewall защищает веб-ресурсы от большинства атак нулевого дня, фишинга, флуда, спама и т. п. Благодаря функции поведенческого анализа, быстрой адаптации к различным системам и акценту на основных угрозах он выявляет на 30% больше атак, чем другие экраны.

Например, в рамках внедрения в «Связном» PT Application Firewall смог выявить атаки, которые не обнаруживались другими средствами, в т. ч. Shellshock, SQL Injection и XSS, а также попытки подбора паролей, загрузки вредоносного кода и использование различных сканеров для поиска уязвимостей в веб-приложениях. Основным критерием выбора «Связного» в пользу PT Application Firewall по сравнению с другими решениями класса WAF стало наличие уникальных механизмов корреляционного и поведенческого анализа, которые позволяют блокировать атаки нулевого дня, а также защищать от фрода, вовлечения в ботнеты, DDoS-атак и пр. Немаловажными факторами стали также быстрое развертывание системы и удобная настройка защитных механизмов.

К этому классу относится и PT Application Firewall компании Positive Technologies, предназначенный для выявления и блокирования современных атак на веб-порталы, ERP-системы, мобильные и облачные приложения, финансовые онлайн-сервисы и промышленные системы управления. PT Application Firewall защищает веб-ресурсы от большинства атак нулевого дня, фишинга, флуда, спама и т. п. Благодаря функции поведенческого анализа, быстрой адаптации к различным системам и акценту на основных угрозах он выявляет на 30% больше атак, чем другие экраны.

Например, в рамках внедрения в «Связном» PT Application Firewall смог выявить атаки, которые не обнаруживались другими средствами, в т. ч. Shellshock, SQL Injection и XSS, а также попытки подбора паролей, загрузки вредоносного кода и использование различных сканеров для поиска уязвимостей в веб-приложениях. Основным критерием выбора «Связного» в пользу PT Application Firewall по сравнению с другими решениями класса WAF стало наличие уникальных механизмов корреляционного и поведенческого анализа, которые позволяют блокировать атаки нулевого дня, а также защищать от фрода, вовлечения в ботнеты, DDoS-атак и пр. Немаловажными факторами стали также быстрое развертывание системы и удобная настройка защитных механизмов.

Контроль разработки веб-приложения

Несмотря на то что сегодня межсетевые экраны прикладного уровня уже стали признанными средствами защиты веб-приложений от компьютерных атак, нельзя сбрасывать со счетов и факт наличия уязвимостей в коде самих приложений и веб-сервисов. Например, проводя анализ безопасности одной из платформ веб-приложений, которое широко используется в сфере

e-commerce, наши эксперты выявили в коде условие, при срабатывании которого обычный пользователь получал права администратора приложения. То есть в код был неявно зашит администраторский пароль, дававший доступ ко всей клиентской базе этого приложения. Разработчик же отметил, что это специальный «бэкдор», который позволяет оптимизировать процесс технической поддержки клиентов. Тем не менее – это была закладка, которая могла позволить злоумышленнику (имеющему достаточное время и желание для расшифровки значения пароля) получить полный контроль над любым приложением на базе этой платформы. И это далеко не единичный случай.

Конечно же, идеальная картина мира предусматривает создание целой экосистемы безопасности, которая позволит выявлять и предотвращать эксплуатацию уязвимостей на всех этапах жизненного цикла приложений,

в т. ч. и во время их разработки. Исправление уязвимостей на этом этапе в разы дешевле, чем выполнение работ постфактум по итогам очередного аудита.

e-commerce, наши эксперты выявили в коде условие, при срабатывании которого обычный пользователь получал права администратора приложения. То есть в код был неявно зашит администраторский пароль, дававший доступ ко всей клиентской базе этого приложения. Разработчик же отметил, что это специальный «бэкдор», который позволяет оптимизировать процесс технической поддержки клиентов. Тем не менее – это была закладка, которая могла позволить злоумышленнику (имеющему достаточное время и желание для расшифровки значения пароля) получить полный контроль над любым приложением на базе этой платформы. И это далеко не единичный случай.

Конечно же, идеальная картина мира предусматривает создание целой экосистемы безопасности, которая позволит выявлять и предотвращать эксплуатацию уязвимостей на всех этапах жизненного цикла приложений,

в т. ч. и во время их разработки. Исправление уязвимостей на этом этапе в разы дешевле, чем выполнение работ постфактум по итогам очередного аудита.

Связка из двух решений (анализатор кода и межсетевой экран уровня приложений) позволит сохранить баланс между оперативностью выкатывания обновленных релизов приложений и должным уровнем безопасности

Основная проблема в этом случае заключается в том, что существующие решения для автоматизации этого процесса в большинстве своем дороги, сложны и требуют накопления дополнительных уникальных компетенций внутри компании. С одной стороны, наши эксперты, выполняя работы по анализу кода, отмечают, что часто гораздо легче «глазами» проанализировать исходный код, чем разбирать бесконечные отчеты автоматизированных сканеров. С другой – ни для кого не секрет, что такая работа «глазами» по плечу очень узкоспециализированным и высококвалифицированным специалистам, которые не всякой компании (для которой ИБ и разработка не являются основным видом деятельности) по карману.

Выходом в данном случае может стать обязательное проведение инструментального аудита на этапе приемки приложения. Для этого стоит использовать решения для анализа кода, максимально автоматизированные и заточенные на поиск уязвимостей безопасности с минимальным «шумом». Например, PT Application Inspector автоматически проверяет уязвимости приложения, использует несколько методов анализа, не ограничиваясь статическим. Это позволяет в разы понизить ложные срабатывания и сократить время аудита. А самое главное – он генерирует эксплойты (коды для взлома), благодаря чему на этапе приемки приложения можно поставить его разработчиков перед фактом выявления уязвимостей и даже продемонстрировать тестовый взлом. А также – получить автоматические сигнатуры для экрана уровня приложений, что позволит сразу блокировать атаки и нелегитимные запросы, использующие выявленную уязвимость.

Таким образом, связка из двух решений (анализатор кода и межсетевой экран уровня приложений) позволит сохранить баланс между оперативностью выкатывания обновленных релизов приложений и должным уровнем безопасности.

Выходом в данном случае может стать обязательное проведение инструментального аудита на этапе приемки приложения. Для этого стоит использовать решения для анализа кода, максимально автоматизированные и заточенные на поиск уязвимостей безопасности с минимальным «шумом». Например, PT Application Inspector автоматически проверяет уязвимости приложения, использует несколько методов анализа, не ограничиваясь статическим. Это позволяет в разы понизить ложные срабатывания и сократить время аудита. А самое главное – он генерирует эксплойты (коды для взлома), благодаря чему на этапе приемки приложения можно поставить его разработчиков перед фактом выявления уязвимостей и даже продемонстрировать тестовый взлом. А также – получить автоматические сигнатуры для экрана уровня приложений, что позволит сразу блокировать атаки и нелегитимные запросы, использующие выявленную уязвимость.

Таким образом, связка из двух решений (анализатор кода и межсетевой экран уровня приложений) позволит сохранить баланс между оперативностью выкатывания обновленных релизов приложений и должным уровнем безопасности.

|